签到题

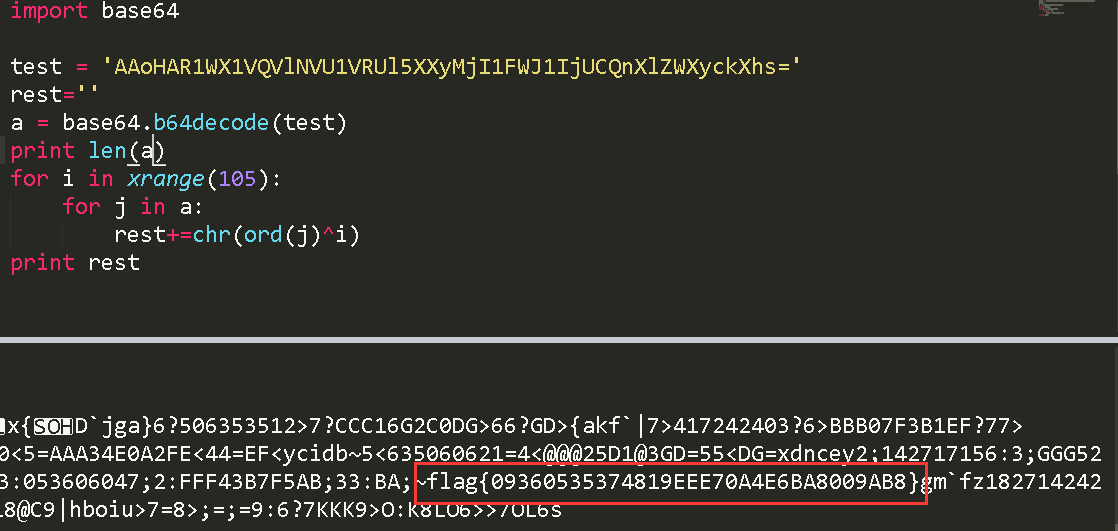

拿到AAoHAR1WX1VQVlNVU1VRUl5XXyMjI1FWJ1IjUCQnXlZWXyckXhs=,提示是异或,没想到的是和多少异或,所以签到题卡了半天(菜哭),写脚本测试

每一位和0~105异或的时候可以得到flag:flag{09360535374819EEE70A4E6BA8009AB8}

Web

一、EASY_TORNADO

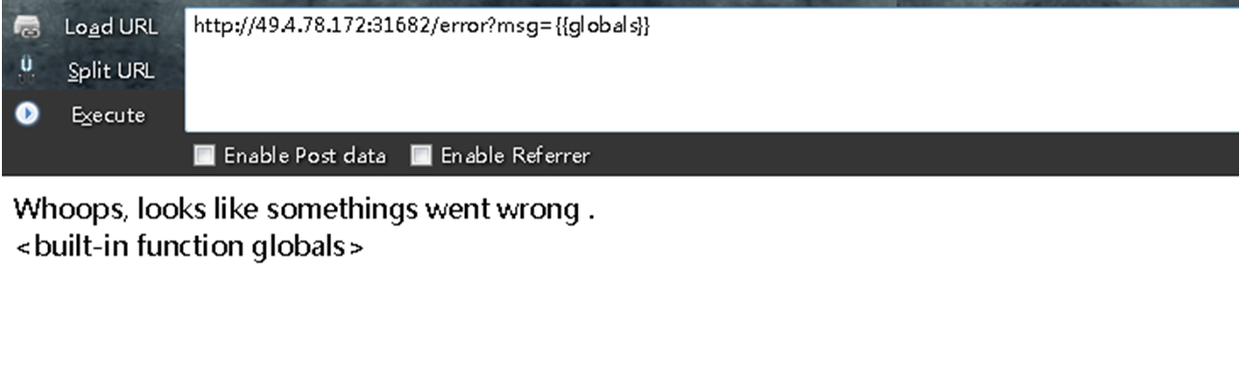

在hint.txt得到了signature的算法为md5(cookie_secret + md5(filename)),有在flag.txt里得到了flag文件为/fllllllllllag,那思路很明确就是算出signature,然后读取/fllllllllllag文件里的内容就可以,其中cookie_secret是未知的,通过/error?msg= 可以发现msg参数存在ssti

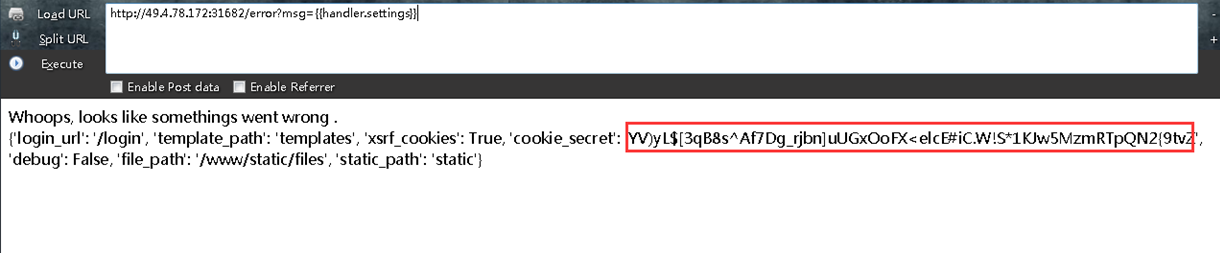

接下来就是爬坑的半天,下意识以为cookie_secret是在cookie里,打了半天的cookie,都不知道该调用什么函数来做了…… 然后在handle对象中发现了cookie_secret(为什么会在这个地方呢,有点迷!)

接下来就是爬坑的半天,下意识以为cookie_secret是在cookie里,打了半天的cookie,都不知道该调用什么函数来做了…… 然后在handle对象中发现了cookie_secret(为什么会在这个地方呢,有点迷!)

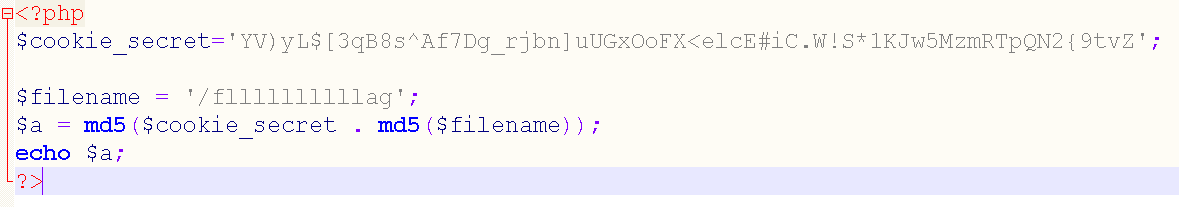

拿到cookie_secret了题目就简单了,写一个计算signature的php代码:

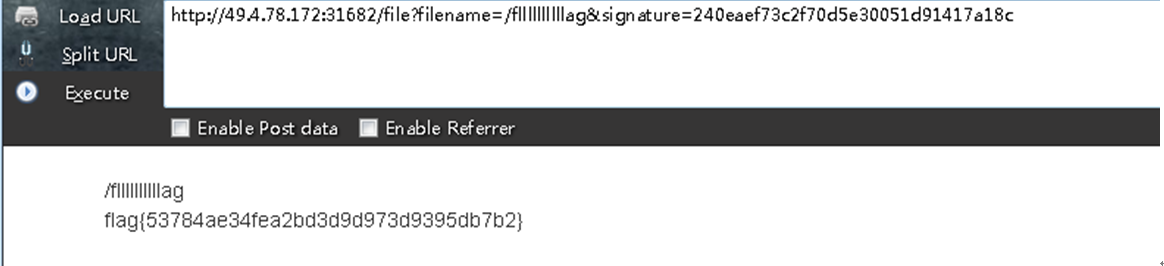

计算得出signature,直接访问payload:/file?filename=/fllllllllllag&signature=240eaef73c2f70d5e30051d91417a18c

二、ITSHOP

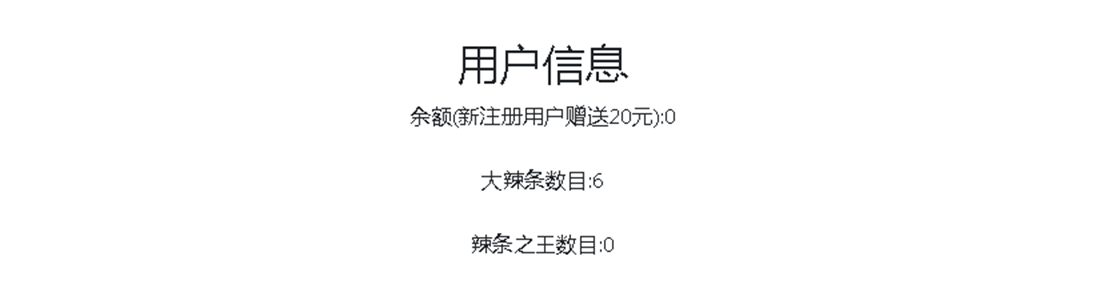

这题懵了比较久,半天没有什么思路的。最终通过条件竞争和整数溢出解题。

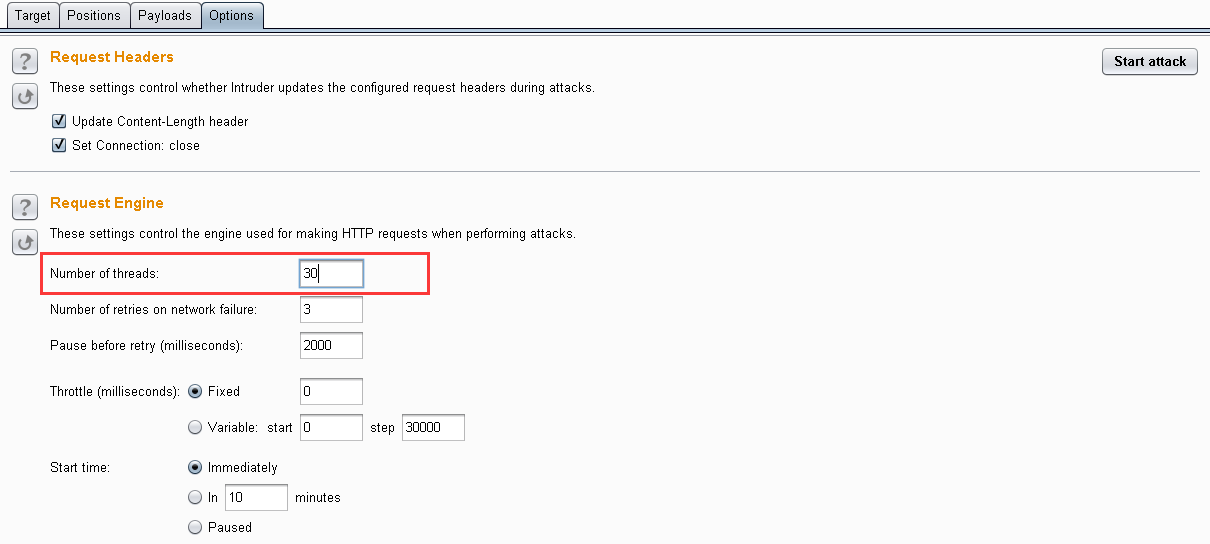

首先发现可以条件竞争,因为要5包大辣条才可以换1包辣条之王,而只给了买4包的钱,那么要么通过伪造数据,要么就是条件竞争用5元买多包辣条了……这个逻辑没毛病,各种伪造测试不通,就尝试条件竞争,用brupsuit多线程跑,把线程设置大一些

就可以买到超过4包数量的大辣条。

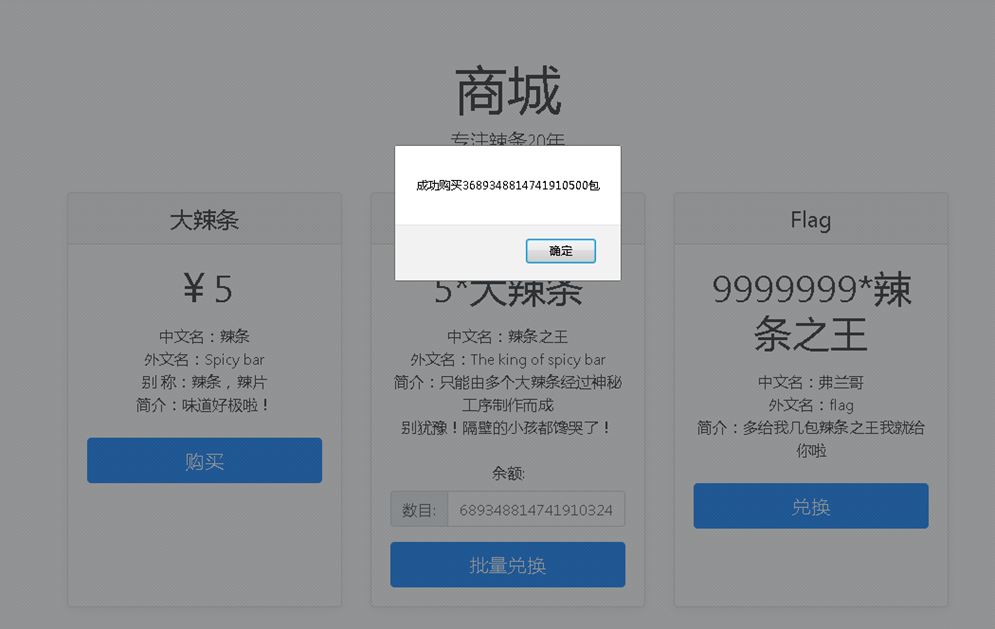

第二点在于整数溢出,毕竟想要条件竞争得到9999999*5包大辣条不可能,所以要么伪造数据,要么就是整数溢出,伪造数据前面说了是不通的,所以就尝试整数溢出,长整型整数最大为0XFFFFFFFFFFFFFFFF,那么0XFFFFFFFFFFFFFFFF + 1 就可以造成溢出,又因为5包大辣条换一包辣条之王,所以可以换的辣条之王的最大值应该是0XFFFFFFFFFFFFFFFF/5,所以批量换辣条之王的数量应该是0XFFFFFFFFFFFFFFFF/5 + 1 转化为整数为:3689348814741910324

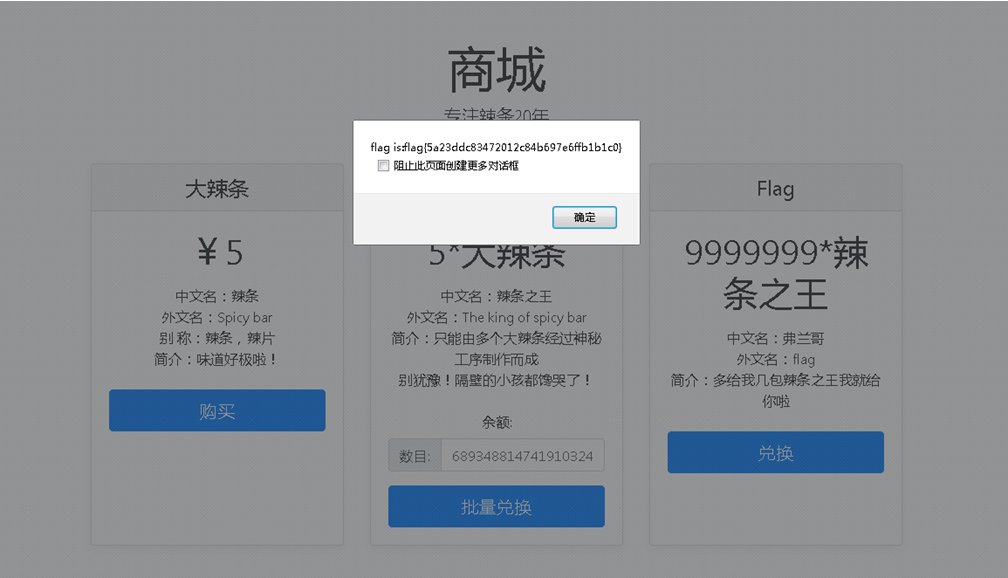

成功溢出换得*****(反正用不完的)数量的辣条之王,接下来直接兑换Flag就好了

时间比较短,这两题花了些时间,然后又双叒叕开始滑水了……